Sulla scelta di Google di attivare per default su Android 5.0 Lollipop la Full Disk Encryption (FDE), ovvero la tecnologia di crittografia dei dati già presente sull’OS sin dalla versione 3.0 Honeycomb, si sono già spesi fiumi di inchiostro: nel bene e nel male. Vale la pena, però, soffermarsi sulle modifiche sostanziali che la nuova versione di Android introduce, in particolare alla luce dell’utilizzo da parte degli utenti.

Chi volesse approfondire l’argomento, può farlo partendo dalla documentazione ufficiale di Google. Per tutti gli altri c’è da premettere subito che Android 5.0 porta con sé notevoli cambiamenti e miglioramenti sulla crittografia dei dati. Diversamente dalle versioni precedenti, all’interno di Lollipop FDE è realizzato con una caratteristica del kernel capace di agire direttamente sul supporto di memorizzazione. In pratica, la crittografia funziona anche su schede di memoria flash (eMMC) prive di caratteristiche native in tal senso, questo perché sono viste dal kernel come dispositivi a blocchi standard.

La crittografia è impossibile invece con i file system che comunicano direttamente con la memorizzazione, come nel caso di YAFFS. L’algoritmo utilizzato da FDE è l’AES a 128-bit. La chiave principale utilizza anche le chiamate alla libreria OpenSSL, molto sicura. Con questa funzione attiva, tutti gli accessi al disco devono però passare da FDE: in buona sostanza, i dati devono essere criptati per essere scritti sulla NAND flash e, in maniera speculare, i dati devono essere decriptati prima di essere letti.

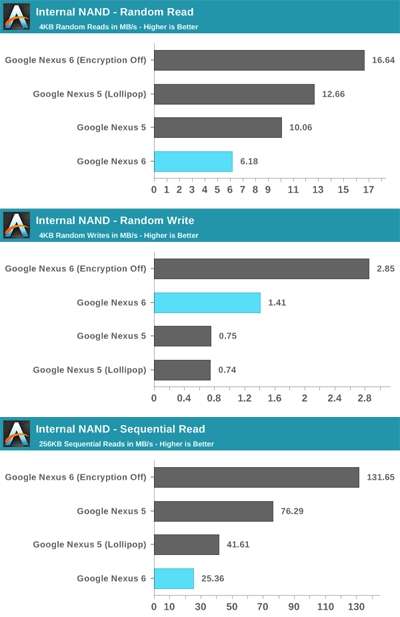

Nel caso di furto del dispositivo, la sicurezza dei dati dipende dal sistema di sicurezza impiegato per lo sblocco del dispositivo, dato che il codice di cifratura è strettamente connesso con la password di sistema impiegata dall’utente nella schermata di blocco. Nel caso l’utente decida di non impostare una password, i benefici in termini di sicurezza sono sensibilmente inferiori pur subendo un notevole calo delle prestazioni: come è stato dimostrato da alcuni test pubblicati su Anandtech e ottenuti disattivando la funzione di crittografia su un Nexus 6.

Benchmark FDE su Lollipop

Il calo delle prestazioni è dovuto proprio all’assenza di una tecnologia nativa di crittografia sulle memorie eMMC disponibili sugli smartphone. La cosa è peggiorata dal fatto che, nella maggior parte dei casi, i SoC mobili sono anch’essi privi di funzioni native che permettano di usare FDE senza cali prestazionali manifesti.

| Androbench Results – Valid vs. Faulty | ||

| Nexus 5 Androbench Results on 4.4 KitKat | Nexus 5 Androbench Results on 5.0 Lollipop | |

| Random Read | 10.06 MB/s | 27.70 MB/s |

| Random Write | 0.75 MB/s | 13.09 MB/s |

| Sequential Read | 76.29 MB/s | 182.78 MB/s |

| Sequential Write | 15.00 MB/s | 47.10 MB/s |

Il test dimostra che anche il Nexus 5 con Android Lollipop ottiene risultati superiori. Questo perché l’aggiornamento via OTA di un dispositivo alla nuova versione di Android non attiva di default la funzionalità FDE. La cifratura, inoltre, non è disattivabile sul nuovo Nexus 6 a meno di usare un’apposita build. Nel caso del Nexus 6, poi, Google non utilizza il motore crittografico dell’hardware Qualcomm. Ciò genera inefficienza, poiché la cifratura impone l’uso della CPU per la scrittura e la lettura dei dati durante le operazioni di I/O.

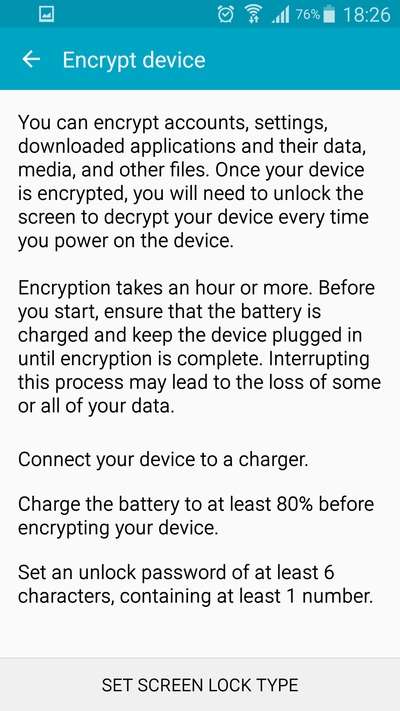

Ad ogni modo, l’aggiornamento a Lollipop non costringe l’utente ad usare la crittografia. Mentre sui dispositivi Nexus 6 e Nexus 9 la funzione è difficilmente disattivabile, altri device come il Galaxy Note 4 di Samsung non obbligano ad attivare automaticamente FDE. Anche sul G Flex2 di LG l’impostazione predefinita prevede che il servizio crittografico sia disattivato.

Benchmark FDE su Lollipop

In definitiva, attivare o meno il servizio di crittografia completa spetta all’utente in funzione della rilevanza dei dati sensibili contenuti nel suo dispositivo. Se si necessita di un alto livello di protezione dei dati FDE è un’ottima soluzione, naturalmente se accompagnata dalla scelta di una password di sistema abbastanza robusta. Negli altri casi la password di sistema è più che sufficiente per offrire un minimo di resistenza ad accessi indesiderati, almeno per il tempo necessario a cambiare le password dei nostri account.