E’ stata rilevata una falla nel sistema di sicurezza nella nuova versione di iOS 13.4 rilasciata da Apple, che impedisce alle VPN di mantenere una crittografia attiva durante il traffico web. Questo può diventare un serio problema per tutti coloro che utilizzano quotidianamente i sistemi VPN per lavoro o per altri scopi. La vulnerabilità nel software è stata scoperta da ProtonVPN che ha analizzato la vicenda, cercando di trovare soluzioni per ovviare al problema fino a quando Apple non rilascerà un fix ufficiale.

Come funziona la falla nel sistema di sicurezza VPN in iOS 13.4

Solitamente quando ci si connette ad una rete privata virtuale, definita VPN, il sistema operativo del device chiude le connessioni ad Internet esistenti e le ristabilisce in maniera anonima da zero. Secondo i membri del portale ProtonVPN, è emerso che già in iOS 13.3.1, il sistema operativo presentava tale problematica, non chiudendo le connessioni già esistenti; tale problematica è stato riportata tuttavia, anche nell’ultima release appena rilasciata dal brand americano. Per la maggior parte di connessioni a breve durata non vi sono particolari problemi; quando molta gente si connette attraverso una VPN per diversi minuti e ore – magari per lavoro da casa in questo particolare periodo di smart working – lo scenario può rappresentare un grosso limite.

Last year, we discovered a vulnerability in iOS that causes connections to bypass VPN encryption. This is a bug in iOS that impacts all VPNs. We have informed Apple, and we are now sharing details so you can stay safe. https://t.co/78v3Brispm

— Proton VPN (@ProtonVPN) March 25, 2020

Uno degli esempi lo possiamo notare nel servizio di notifica push di Apple, che mantiene di una connessione di lunga durata tra il dispositivo e i server di Apple. Ma il problema può ‘toccare’ qualsiasi app o servizio. Con la vulnerabilità del sistema di VPN si potrebbe comportare l’esposizione dei dati sensibili degli utenti se le connessioni non vengono crittografate da sole.

Lo scenario più comune è quello degli indirizzi IP rivelati; un malintenzionato infatti, potrebbe visualizzare l’IP degli utenti e dei server a cui gli utenti si stanno connettendo, il quale, a sua volta, potrebbe vedere il reale indirizzo IP anziché quello preposto dal software di VPN. Le persone a maggior rischio sono coloro che vivono in paesi in cui le violazioni dei diritti civili sono all’ordine del giorno; pensiamo a chi vive in stati dittatoriali, ad esempio.

Ad oggi ne ProtonVPN ne altri servizi di terze parti riescono a fornire una vera soluzione a questo problema, in quanto iOS non consente ad un’app VPN di interrompere le connessioni di rete che sono già esistenti.

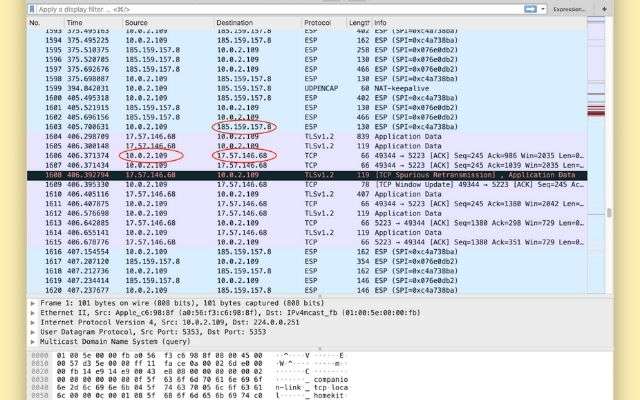

I membri di ProtonVPN hanno effettuato dei testi con il portale di Wireshark per analizzare il traffico dati da un dispositivo con a bordo iOS 13.4, connesso ad una rete virtuale anonima. In tal caso, si dovrebbe vedere solo il traffico di dati tra dispositivo IP e server VPN o gli indirizzi IP presenti nella propria rete vocale. Tuttavia, dallo schema di analisi, emergono ulteriori indirizzi IP, esterni al server VPN. Nel caso scoperto dai colleghi di Proton, è il server di Apple.

Quale può essere una soluzione temporanea al problema?

Le connessioni ad Internet stabilite dopo la connessione alla VPN non sono colpite dal bug, mentre quelle già in esecuzione mentre si accede alla rete anonima invece si. Non è possibile garantire che queste connessioni vengano chiuse nel momento in cui ci si connette alla VPN, tuttavia esiste un piccolo procedimento per bypassare il problema.

- Connettersi ad un server di un qualsiasi software VPN;

- Attivare la modalità aereo: così facendo si interromperanno le connessioni attive e si disattiverà quella del server VPN temporaneamente;

- Disattivare la modalità aereo: il server del software VPN si riconnetterà, così anche le altre connessioni all’interno della rete anonima. Non è una soluzione efficace al 100%, tuttavia, in attesa di una soluzione ufficiale da parte della casa di Cupertino si può adottare in tranquillità.

- Apple consiglia anche di utilizzare la VPN attiva dei device per mitigare il problema; peccato però, che il problema sussiste per tutti i software after-market che gestiscono la rete.